Каждый раз, когда вы вводите адрес сайта в браузере, запускается сложная система, которая переводит этот запрос в числовой адрес, понятный компьютерам. DNS — важнейшая часть этого процесса, но многие пользователи даже не подозревают, что именно здесь кроется одна из угроз для их конфиденциальности. Вопросы об утечках DNS заполняют профильные форумы и чаты, ведь эта проблема может свести на нет наши усилия по защите данных. Ниже разберёмся, что такое DNS-утечки и как они могут поставить под угрозу вашу безопасность и анонимность — и самое главное, как этого избежать.

Нужны мобильные прокси?Создайте прокси прямо сейчас!

Что такое DNS и как это работает?

DNS (Domain Name System или система доменных имён) – это система, которая помогает вашему компьютеру находить нужные сайты в интернете. Когда вы вводите название сайта (например, "google.com"), DNS переводит это название в числовой адрес (IP-адрес), который компьютеры используют для связи. Ваш запрос не направляется сразу к сайту Google. Сначала происходит обращение к DNS-серверу, который сообщает, где находится нужный сервер, возвращая его IP-адрес. После этого запрос перенаправляется к указанному серверу. Это как телефонная книга интернета, которая помогает вашему устройству понять, куда отправлять запрос. Разумеется, все данные о ваших запросах доступны владельцу DNS-сервера и вашему интернет-провайдеру, что позволяет ему вас деанонимизировать, определить ваше местоположение, использовать собранные о вас сведения по своему усмотрению.

Что такое DNS-утечка?

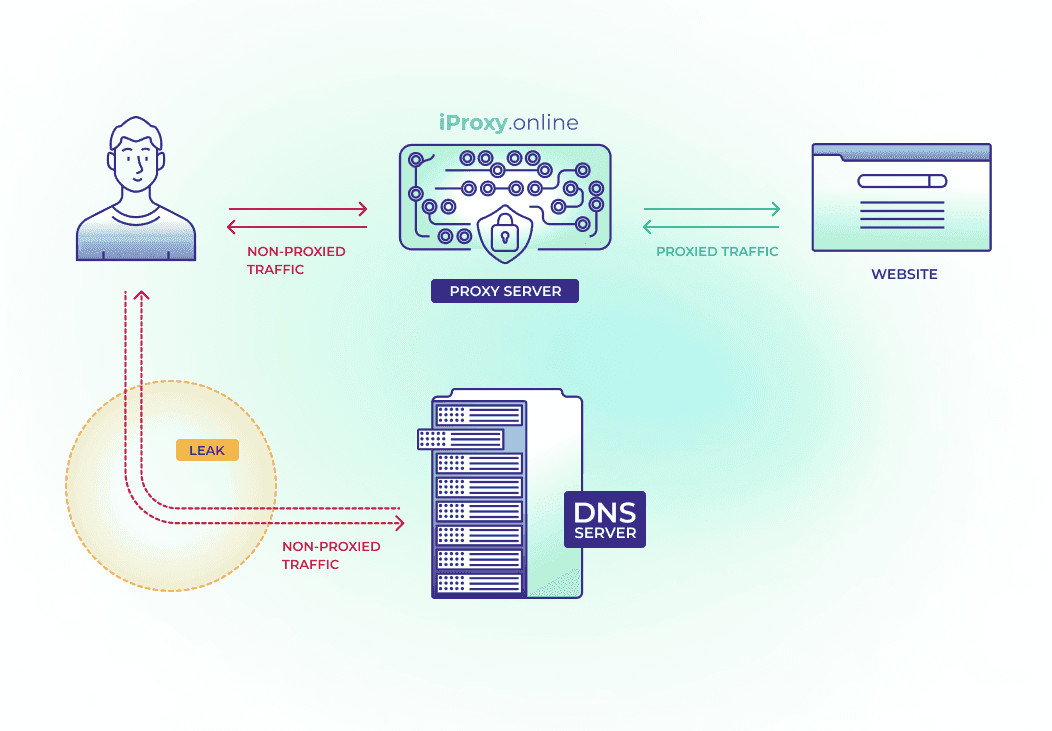

Когда вы используете прокси или VPN, вы ожидаете, что вся ваша интернет-активность станет анонимной (с помощью прокси) и дополнительно зашифрованной (с помощью VPN). В большинстве случаев прокси и VPN действительно выполняют эти задачи, особенно при передаче вашего запроса к целевому сайту. Однако иногда запрос к DNS-серверу может проходить обычным, неанонимным и незашифрованным способом, как если бы прокси или VPN вовсе не использовались. Это может оставить "следы" в при выполнении DNS-запроса, что приводит к утечке данных о вашей интернет-активности. Обнаружив эти следы, сайт может распознать ваш трафик как подозрительный и заблокировать его.

Итак, DNS-утечка происходит, когда ваши DNS-запросы (которые должны быть отправлены от имени прокси или VPN сервера) отправляются ваш обычный DNS-сервер, обычно – на сервера вашего интернет-провайдера. Это нарушает приватность, так как провайдер может видеть, какие сайты вы посещаете. Кроме того, последствия работы через DNS-сервер вашего провайдера, могут вызвать подозрения со стороны целевого сайта. Вот несколько основных причин, почему может произойти DNS-утечка:

-

Неправильная настройка прокси или VPN: если прокси или VPN неправильно настроен, он может не перехватывать и не обрабатывать DNS-запросы, которые по умолчанию отправляются через интернет-провайдера.

-

Использование общественного Wi-Fi или уязвимого роутера: В общественных сетях злоумышленники могут подслушивать DNS-запросы, что делает вашу интернет-активность уязвимой. Если при этом используется VPN с правильными настройками, это может помочь защитить ваши данные. Однако в некоторых случаях DNS-запросы все равно могут быть перенаправлены на поддельные DNS-серверы, что представляет собой отдельную угрозу. Это может привести к тому, что вы будете направлены на фальшивые сайты вместо настоящих, что может использоваться для кражи личной информации или распространения вредоносного ПО. Раскрытие использования прокси или VPN.

-

Старые или нестабильные VPN-клиенты и прокси: Некоторые устаревшие или неправильно настроенные VPN-клиенты и прокси могут не направлять DNS-запросы через зашифрованный канал. Например, некоторые VPN и прокси не поддерживают новый стандарт IP-адресов — IPv6. Раньше использовались 32-битные IPv4-адреса (например, 192.168.0.1), но из-за ограниченного количества этих адресов был создан стандарт IPv6, который использует 128-битные адреса и позволяет подключать больше устройств. Интернет всё ещё находится в процессе перехода на этот стандарт. Когда это происходит, ваши DNS-запросы могут выйти за пределы защищённого VPN или прокси-соединения, что создаст риск утечки данных, поскольку запросы будут отправлены через обычный интернет без защиты.

-

Использование прозрачных DNS-прокси: В некоторых случаях приложения или устройства могут игнорировать настройки VPN и прокси, отправляя DNS-запросы напрямую через провайдера, минуя защищённый канал VPN или прокси.

-

Настройки программного обеспечения: Например, в Windows есть функция Smart Multi-Homed Name Resolution (SMHNR), которая отправляет DNS-запросы на все доступные серверы и использует тот, который ответит первым, что может привести к утечке DNS. Также встроенная функция Teredo в Windows может обходить VPN и прокси-защиту, поскольку это туннельный протокол для работы с IPv4 и IPv6, который может получить приоритет над зашифрованным трафиком.

-

Особенности выбора DNS-сервера интернет-провайдером: Некоторые провайдеры могут настроить собственные DNS-сервера, а другие могут использовать DNS-сервера материнских компаний или сторонних провайдеров, что затрудняет отслеживание маршрута DNS-запросов. Это создает дополнительные риски, так как пользователи могут не всегда знать, через какой сервер проходят их DNS-запросы. Например, если пользователь использует VPN или прокси, но DNS-запросы перенаправляются на стандартные серверы его провайдера, это может привести к утечке данных, поскольку провайдер получит информацию о посещаемых сайтах.

-

DNS-утечки и EDNS Client Subnet: Современные DNS-клиенты часто используют расширение EDNS Client Subnet, которое добавляет в DNS-запрос информацию о вашей подсети. Это делается для оптимизации маршрутизации и предоставления контента с ближайших серверов. Однако это также означает, что ваш реальный IP-адрес или его часть могут быть раскрыты третьим сторонам, даже если вы используете VPN. Даже если EDNS Client Subnet не используется, сам DNS-сервер может определить ваш IP-адрес по источнику запроса. Обычно этот запрос исходит от DNS-рекурсора вашего интернет-провайдера, настройки которого могут быть прописаны на вашем роутере.

-

Geo-DNS: Многие крупные сервисы, такие как Instagram, используют Geo-DNS для направления пользователей на ближайшие к ним серверы. Когда DNS-сервер получает ваш запрос, он определяет ваше местоположение по IP-адресу и выдает IP-адрес сервера, оптимизированного для вашего региона.

Например, если вы находитесь в Москве, DNS-сервер Instagram предоставит вам IP-адрес российского сервера. Однако, когда вы используете VPN, ваш HTTP-трафик идет через другой IP-адрес, например, немецкий. Это создаёт несоответствие: DNS-запрос указывает на то, что вы в России, а HTTP-запрос — что вы в Германии.

Нужны мобильные прокси?Создайте прокси прямо сейчас!

Почему DNS-утечки опасны?

Разные последствия DNS-утечек могут существенно повлиять на вашу конфиденциальность и безопасность в интернете. Вот основные последствия:

-

Раскрытие использования прокси или VPN. Веб-сайты и сторонние сервисы могут сопоставить DNS-запросы пользователя с его трафиком к целевому сайту. Если DNS-запросы идут через обычный DNS-сервер, а остальной трафик маршрутизируется через VPN, это создаёт несоответствие, которое может указать на использование средств для сокрытия трафика. В результате сторонние сервисы могут заметить, что ваш трафик пытается маскироваться.

-

Проблемы с доступом к контенту. В странах с ограниченным доступом к интернету DNS-утечки могут позволить провайдерам или государственным органам блокировать доступ к определённым сайтам, даже если вы используете технологии для обхода таких ограничений, например, VPN. Это снижает вашу свободу в интернете и препятствует доступу к нужной информации.

-

Обнаружение местоположения пользователя. Если DNS-утечка происходит, когда вы пытаетесь обойти геоблокировки (например, при просмотре контента, доступного только в определённых странах), это может раскрыть ваше настоящее местоположение и заблокировать доступ к регионально ограниченному контенту.

-

Нарушение анонимности. При утечке DNS интернет-провайдер получает возможность видеть, какие сайты вы посещаете, даже если ваш основной трафик зашифрован. Это значит, что ваша анонимность будет нарушена, и ваши действия в сети могут отслеживаться и анализироваться.

-

Персонализированная реклама. Ваши DNS-запросы могут быть использованы для создания профиля ваших интересов. Провайдеры могут продавать эти данные маркетинговым компаниям, что приводит к появлению таргетированной рекламы на основе ваших интернет-запросов. Это уменьшает вашу конфиденциальность и делает вас более уязвимым для агрессивных рекламных кампаний.

Как проверить устройство на DNS-утечку?

Проверка на DNS-утечки — важный шаг для защиты конфиденциальности, особенно при использовании публичных сетей или VPN-сервисов. Существует большое количество методов обнаружения DNS-утечек на вашем устройстве. Ниже мы рассмотрим основные пути:

Онлайн-сервисы для проверки DNS-утечек

Это самый простой способ проверить, есть ли у вас утечка DNS. Не нужно скачивать программы, всё делается прямо через браузер. Вот, как это работает:

I. Переходите на один из сайтов для проверки:

-

Whoer.net – это многофункциональный инструмент, который позволяет проверять ваш IP-адрес, DNS-утечки, а также безопасность вашего подключения. Он помогает определить, маскируется ли ваш браузер, и предоставляет подробную информацию о вашем подключении, включая местоположение и использование VPN. Этот сервис также предлагает тесты на утечки WebRTC и DNS.

-

Whoer.net — это онлайн-инструмент для проверки конфиденциальности и безопасности браузера. Сайт предоставляет различные тесты для выявления утечек IP-адреса, DNS, WebRTC, геолокации и других данных, которые могут раскрывать информацию о пользователе. Он помогает оценить уровень приватности при использовании интернета и предлагает рекомендации по защите.

-

DNSleak.com – простой в использовании сайт, который проверяет, утекают ли ваши DNS-запросы через незащищённые серверы вашего интернет-провайдера. Сервис быстро определяет наличие утечек и предлагает способы их устранения.

-

DNSleaktest.com – инструмент для тестирования DNS-утечек, который помогает понять, каким DNS-серверам отправляются ваши запросы, и выявляет утечки данных. Сайт предоставляет как "быстрый тест", так и "расширенный тест" для более детальной диагностики.

-

IPLeak.com — это сервис для тестирования утечек IP, DNS и WebRTC. Он позволяет пользователям проверить, какие данные могут быть раскрыты во время интернет-сессии, даже если используется VPN или прокси. Сайт также помогает выявить, могут ли плагины, такие как WebRTC, Flash или Java, раскрывать вашу информацию, обходя защитные механизмы, и предоставляет советы по предотвращению этих утечек. II. Запускаете тест на сайте. Он проверяет, какие DNS-сервера используются для обработки ваших интернет-запросов.

III. После завершения теста вы увидите список DNS-серверов и их IP-адреса.

Как понять результаты:

Если в списке указаны DNS-серверы вашего обычного интернет-провайдера, то ваши запросы проходят мимо VPN, и интернет-провайдер может видеть ваши действия.

Если DNS-сервер соответствует местоположению IP-адреса, значит маскировка работает корректно, и ваши запросы идут через VPN или прокси без утечек.

Что делать с IP-адресами DNS-серверов:

-

Если вы не уверены, кому принадлежит DNS-сервер, можно скопировать его IP-адрес.

-

Переходите на сайт whois.com и вставляете IP-адрес, чтобы узнать, кто владеет этим сервером и где он находится.

Так вы сможете понять, через кого проходят ваши DNS-запросы, и убедиться, что ваша конфиденциальность не нарушена.

Важно: когда вы используете VPN или прокси, ваш интернет-провайдер не видит, какие сайты вы посещаете, (например, Instagram), а сайты не могут определить ваше местоположение, что помогает обходить их ограничения, как в случае с ChatGPT. Но будьте крайне внимательны: вся ваша интернет-активность полностью зависит от вашего прокси-сервиса. Если он не надёжен или имеет неясную политику, ваши личные данные могут быть скомпрометированы. Выбирайте только проверенные и надёжные сервисы, ведь от этого зависит ваша конфиденциальность и безопасность.

Нужны мобильные прокси?Создайте прокси прямо сейчас!

Как устранить DNS-утечку и обезопасить себя?

Убедиться, что ваш прокси или VPN провайдер поддерживает работу с DNS

После того, как вы обнаружили DNS-утечку? в первую очередь, нужно проверить встроена ли вообще функция защиты от DNS-утечек в функционал вашего прокси-клиента или VPN. Большинство известных VPN, таких как NordVPN, ExpressVPN или ProtonVPN, а также ответственных прокси-клиентов,включают защиту от DNS-утечек в свои сервисы. Если такой функции у вашего поставщика нет, то есть смысл подумать о смене VPN.

Сервис iproxy.online не только обеспечивает быструю и надёжную работу прокси, но и гарантирует высокий уровень защиты от DNS-утечек. С iproxy.online вы получаете не только гибкость и свободу в интернете, но и уверенность в безопасности своих данных. Это идеальное решение для тех, кто заботится о своей приватности и хочет избежать утечек DNS. Почитайте наш F.A.Q. на тему сохранения приватности наших клиентов.

Сменить DNS-сервер вручную

Если ваш прокси или VPN не имеет встроенной защиты от утечек или вы вовсе не пользуетесь прокси или VPN, вы можете вручную изменить DNS-серверы на более приватные и безопасные. Например, использовать DNS от таких сервисов, как Cloudflare (1.1.1.1) или Google (8.8.8.8). Это снизит вероятность того, что ваш интернет-провайдер будет контролировать DNS-запросы.

Как изменить DNS-серверы на Windows 11:

-

Нажмите Пуск и выберите Параметры (или нажмите сочетание клавиш Win + I).

-

В открывшемся окне параметров выберите раздел Сеть и интернет.

-

В разделе Сеть и интернет нажмите на Свойства активного подключения к сети. Например, это может быть "Ethernet" (для проводного соединения) или "Wi-Fi" (для беспроводного соединения) и нажмите прямо на название вашей сети левой кнопкой мыши

-

Найдите пункт Параметры IP и нажмите Изменить (под этим пунктом будет указано текущее состояние подключения).

-

В окне "Изменение параметров IP" выберите Ручной режим.

-

Включите IPv4 (или IPv6, если вам нужно настроить DNS для протокола IPv6).

-

Появятся поля для ввода DNS-серверов. Введите желаемые DNS-сервера в поля: Предпочитаемый DNS — введите 1.1.1.1 (если вы хотите использовать DNS-сервера Cloudflare) или 8.8.8.8 (для Google DNS). Альтернативный DNS — введите 1.0.0.1 (для Cloudflare) или 8.8.4.4 (для Google DNS).

-

После ввода DNS-серверов нажмите Сохранить.

-

Закройте настройки и проверьте подключение к интернету.

Как изменить DNS-серверы на MacOS:

-

Откройте "Системные настройки" и выберите "Сеть".

-

Выберите активное подключение и нажмите "Дополнительно".

-

Перейдите на вкладку "DNS" и добавьте желаемые DNS-серверы (например, 1.1.1.1).

Как изменить DNS-серверы на Android:

-

Откройте Настройки на вашем Android-устройстве.

-

Перейдите в Сеть и интернет (или Подключения).Выберите Wi-Fi и нажмите на вашу подключённую сеть.

-

Выберите Изменить сеть (или Изменить настройки).

-

Включите Дополнительные параметры.

-

В разделе Настройки IP выберите Статический.

-

Введите DNS-серверы: DNS 1: 1.1.1.1 (Cloudflare) или 8.8.8.8 (Google DNS).

DNS 2: 1.0.0.1 (Cloudflare) или 8.8.4.4 (Google DNS). -

Нажмите Сохранить.

Как изменить DNS-серверы на iOS:

-

Откройте Настройки на вашем iPhone или iPad.

-

Перейдите в раздел Wi-Fi.

-

Нажмите на значок "i" рядом с текущей подключенной Wi-Fi сетью.

-

Прокрутите вниз и выберите Настроить DNS.

-

Выберите опцию Вручную (по умолчанию будет стоять Автоматически).

-

Нажмите Добавить сервер и введите DNS-серверы: 1.1.1.1 (Cloudflare) или 8.8.8.8 (Google DNS).

-

Нажмите ещё раз Добавить сервер для второго сервера: 1.0.0.1 (Cloudflare) или 8.8.4.4 (Google DNS).

-

Удалите старые DNS-серверы, если они указаны.

-

Нажмите Сохранить.

Аналогично, возможность настроить предпочитаемый DNS-сервер может быть в вашем прокси или VPN-клиенте. Прочитайтепро функцию Enable OpenVPN DNS в iProxy.online, чтобы вручную настроить DNS-сервер для вашего устройства.

Использовать антидетект-браузеры

Антидетект-браузеры — это мощные инструменты для обеспечения полной анонимности в интернете, которые не только маскируют IP-адрес с помощью прокси, но и предотвращают возможные утечки DNS, что может раскрыть реальное местоположение пользователя. Даже при использовании прокси-серверов, как SOCKS5 или HTTP, существуют риски, что DNS-запросы будут отправлены напрямую через провайдера, а не через прокси, что может компрометировать вашу анонимность. Антидетект-браузеры специально разработаны для изменения и перенаправления DNS-запросов так, чтобы они соответствовали географическому расположению прокси-сервера, эффективно предотвращая DNS-утечки и усиливая защиту от отслеживания.

Основная задача антидетект-браузера — изменять параметры "отпечатков" браузера (fingerprints), такие как временная зона, пользовательский агент, размер экрана и другие, чтобы предотвратить отслеживание, в то время как прокси используется для маскировки вашего IP-адреса. Таким образом, антидетект-браузер и прокси работают вместе, но прокси не является встроенной частью браузера — его нужно настраивать отдельно.

Настройка фаервола

Windows Firewall (Брандмауэр Windows) — это встроенный инструмент безопасности в операционной системе Windows, предназначенный для фильтрации входящего и исходящего сетевого трафика на основе заданных правил безопасности. Он помогает защищать компьютер от несанкционированного доступа, блокирует вредоносные программы и может управлять доступом программ к интернету или локальной сети.

Настройка фаервола на Windows 11:

-

Откройте Брандмауэр Защитника Windows с расширенной безопасностью.

-

В меню Правила для исходящих подключений нажмите Создать правило.

-

Выберите Порт, укажите порт 53 (DNS).

-

Выберите Блокировать подключение.

-

Примените правило ко всем профилям (доменный, частный, общедоступный).

-

Назовите правило, например, »Блокировка DNS вне VPN».

-

Исключите DNS-серверы VPN, если нужно.

Настройка фаервола на macOS:

-

Откройте Системные настройки → Сеть.

-

В активном подключении нажмите Дополнительно → DNS.

-

Удалите текущие DNS и добавьте, например, Cloudflare (1.1.1.1 и 1.0.0.1) или Google DNS (8.8.8.8 и 8.8.4.4).

-

Используйте сторонний фаервол, например, Little Snitch, для блокировки трафика через порт 53 вне VPN.

Использование DNS over HTTPS (DoH)

DoH (DNS over HTTPS) — это протокол, позволяющий выполнять DNS-запросы через защищенное соединение HTTPS. Обычно DNS-запросы отправляются в открытом виде, что позволяет провайдерам и потенциальным злоумышленникам отслеживать, какие сайты вы посещаете. DoH шифрует эти запросы, передавая их по тому же протоколу, который используется для защиты веб-трафика в интернете.

Как это работает?

-

Шифрование запросов: Когда вы вводите адрес сайта в браузере, вместо отправки открытого DNS-запроса, ваш клиент DoH шифрует запрос и отправляет его на DNS-сервер через HTTPS.

-

Обработка на сервере: DNS-сервер, поддерживающий DoH, получает запрос, расшифровывает его и выполняет стандартное DNS-разрешение.

-

Возврат ответа: Результат разрешения снова шифруется и отправляется обратно вашему клиенту по HTTPS.

Как настроить DoH:

В браузере:

-

Mozilla Firefox: Зайдите в «Настройки» > «Общие» > «Настройки сети». Включите опцию «Enable DNS over HTTPS» и выберите предпочтительного провайдера DoH.

-

Google Chrome: Введите chrome://settings/security в адресной строке. Прокрутите до раздела «Использовать защищенный DNS» и включите его, выбрав провайдера.

На уровне операционной системы:

-

Windows 10 и выше: Откройте «Параметры» > «Сеть и Интернет» > «Свойства» вашего подключения. В разделе DNS-настройки выберите «Шифрование DNS (DNS over HTTPS)».

-

macOS и Linux: Используйте сторонние приложения или настройте DoH вручную через терминал, следуя инструкциям соответствующих провайдеров.

Через VPN-сервис:

-

Многие VPN-сервисы, включая наш, автоматически используют DoH или DoT для шифрования DNS-запросов.

-

Убедитесь, что в настройках вашего VPN включена опция «Защищенный DNS» или аналогичная.

Рекомендуемые провайдеры DoH:

-

Cloudflare: https://cloudflare-dns.com/dns-query

-

Google DNS: https://dns.google/dns-query

Утечки WebRTC:

WebRTC (Web Real-Time Communication) — это технология, которая позволяет веб-браузерам и мобильным приложениям осуществлять аудио- и видеосвязь, а также обмен данными в реальном времени без использования сторонних плагинов. WebRTC используется в таких приложениях, как Google Meet, Zoom, Discord, а также в различных видеочатах и P2P-сетях. Одна из ключевых проблем WebRTC — это утечка IP-адреса, даже если вы используете прокси или VPN. WebRTC использует протокол STUN (Session Traversal Utilities for NAT) для установления прямого соединения между устройствами. В процессе этого соединения браузер может отправить как ваш локальный, так и публичный IP-адрес стороннему серверу, что позволяет веб-сайтам или злоумышленникам получить ваш реальный IP-адрес, несмотря на активный прокси или VPN. Это явление отлично заметно в разделе «тест на утечку WebRTC» на сайтах browserleaks.com и ipleak.net.

Как исправить утечку WebRTC:

I. Отключить WebRTC в браузере:

- В Firefox: можно полностью отключить WebRTC через настройки, изменив значение media.peerconnection.enabled в about:config на false.

- В Chrome: можно установить расширение, которое блокирует WebRTC, так как его нельзя отключить напрямую через настройки.

II. Использование надежного прокси или VPN: Надежные провайдеры могут предотвратить утечки как DNS, так и WebRTC. Убедитесь, что ваш прокси или VPN имеет соответствующую защиту.

Эти тесты помогают убедиться, что ваше интернет-соединение защищено и вы сохраняете свою приватность при использовании прокси или VPN.

Утечка WebRTC не грозит пользователям прокси iproxy.online, так как прокси-клиенты не используют прямые подключения, характерные для WebRTC. В отличие от VPN, прокси-серверы перенаправляют только сетевые запросы, не взаимодействуя с протоколами, через которые WebRTC раскрывает IP-адрес, поэтому утечки IP через WebRTC невозможны при использовании прокси.

Нужны мобильные прокси?Создайте прокси прямо сейчас!

Решайте Ваши бизнес-задачи с iProxy!

iProxy предлагает инновационное решение для создания собственных приватных мобильных прокси прямо на вашем Android-устройстве. Приложение от iProxy позволяет вам в считанные минуты настроить мобильный прокси-сервер, обеспечивая защиту и надежность, которые просто невозможно найти у других поставщиков. Если вы занимаетесь веб-скрапингом, управлением несколькими аккаунтами в социальных сетях, мониторингом цен,автоматизацией или другими задачами, iProxy — это идеальный выбор.

Одним из ключевых преимуществ iProxy является возможность создания мобильных прокси с неограниченной ротацией IP. Это надежное решение для обхода блокировок и защиты ваших данных. Ваши прокси будут постоянно менять IP-адреса, что делает их идеальными для работы в сложных интернет-средах. А благодаря использованию надёжных прокси-серверов, пользователи могут не беспокоиться о DNS-утечках — с iProxy все запросы идут через защищённые каналы, гарантируя полную анонимность.

С 2020 года работы на международном рынке команда iProxy создала надежную техническую инфраструктуру, которая гарантирует стабильность и 99,9% аптайм. Вас порадуют также разнообразные технические фичи, включая поддержку нескольких механизмов ротации IP, работу с протоколами HTTP, SOCKS5, OPVN и UDP, удобную панель управления и интеграцию с ботом Telegram. Управление прокси стало проще, чем когда-либо: интуитивно понятная панель управления и мощный функционал позволят вам настроить всё по своему вкусу, даже если вы не обладаете техническими навыками. Создайте мобильные прокси с вашего личного устройства Android за 5 минут

Если возникнут вопросы, не стесняйтесь написать нам в WhatsApp или Telegram. Отзывчивая поддержка iProxy всегда готова прийти на помощь.

Нужны мобильные прокси?Создайте прокси прямо сейчас!

Уже готов закрыть вкладку? А твои данные УЖЕ УТЕКАЮТ! Сейчас — идеальный момент проверить, знаешь ли ты, как этого избежать. Ответь на наши вопросы по статье ниже

- Трастовые продавцы мобильных прокси

- Как настроить удаленную смену IP-адреса в iProxy.online?

- Как зарабатывать деньги на мобильных прокси - Полное руководство

- От чего зависит скорость прокси? Как можно увеличить скорость прокси?

- Гайд по настройке мобильных прокси в iProxy.online

- Все про .OVPN конфиги, поддержка UDP, HTTP/3, QUIQ

- Wi-Fi Split - Что это? Как помогает улучшить скорость прокси и экономит потребление трафика?

- Подмена passive OS fingerprint в мобильных прокси iProxy.online

- Список рекомендуемых телефонов для iProxy.online

- Выбор сервера при работе с iProxy.online

Что такое DNS и как работает система DNS?

DNS (Domain Name System) — это система, которая переводит доменные имена (например, "google.com") в числовые IP-адреса, которые компьютеры используют для связи. Она работает как телефонная книга интернета, помогая вашему устройству находить нужные сайты.

Какие последствия могут быть из-за DNS-утечки?

Последствия DNS-утечки могут включать: нарушение анонимности, появление персонализированной рекламы, ограничение доступа к контенту (например, в странах с интернет-цензурой), а также раскрытие вашего реального местоположения.

Как проверить устройство на DNS-утечку?

Проверить DNS-утечку можно с помощью онлайн-сервисов, таких как whoer.net, ipleak.net или dnsleaktest.com. Если DNS-сервер соответствует местоположению IP-адреса, значит маскировка работает корректно, и ваши запросы идут через VPN или прокси без утечек Если в списке указаны DNS-серверы самого VPN или прокси-провайдера, это явный сигнал для целевого сайта, что трафик проксируется. Такой DNS-сервер может вызвать подозрения и привести к блокировке вашего соединения. Если в списке указаны DNS-серверы вашего обычного интернет-провайдера, то ваши запросы проходят мимо VPN, и интернет-провайдер может видеть ваши действия.

Какие меры можно предпринять для предотвращения утечки DNS?

Чтобы предотвратить DNS-утечку, можно: использовать прокси или VPN с поддержкой работы с DNS, сменить DNS-сервера на более приватные (например, Cloudflare или Google DNS), поставить расширение для WebRTC в браузере и настроить фаервол для блокировки незащищённых DNS-запросов.

Какой прокси-сервис можно использовать для создания собственных мобильных прокси на Android и защиты от DNS-утечек?

Прокси-сервис iProxy.online позволяет создавать собственные приватные мобильные прокси на Android, обеспечивая защиту и предотвращая утечки DNS благодаря использованию надёжных серверов и продвинутых технологий.

- Трастовые продавцы мобильных прокси

- Как настроить удаленную смену IP-адреса в iProxy.online?

- Как зарабатывать деньги на мобильных прокси - Полное руководство

- От чего зависит скорость прокси? Как можно увеличить скорость прокси?

- Гайд по настройке мобильных прокси в iProxy.online

- Все про .OVPN конфиги, поддержка UDP, HTTP/3, QUIQ

- Wi-Fi Split - Что это? Как помогает улучшить скорость прокси и экономит потребление трафика?

- Подмена passive OS fingerprint в мобильных прокси iProxy.online

- Список рекомендуемых телефонов для iProxy.online

- Выбор сервера при работе с iProxy.online