Кожного разу, коли ви вводите адресу веб-сайту у своєму браузері, складний система перетворює ваш запит на числову адресу, яку розуміють комп’ютери. DNS є важливою частиною цього процесу, хоча багато користувачів не усвідомлюють, що саме тут криється одна з загроз їхній приватності. Питання щодо витоків DNS наповнюють форуми та чати, оскільки ця проблема може підірвати наші зусилля щодо захисту даних. Нижче ми розглянемо, що таке витоки DNS, як вони можуть загрожувати вашій безпеці та анонімності, і, що найважливіше, як їх запобігти.

Потрібні мобільні проксі?Створіть проксі просто зараз!

Що таке DNS і як він працює?

DNS (Система доменних імен) — це система, яка допомагає вашому комп’ютеру знаходити сайти, які ви хочете відвідати в Інтернеті. Коли ви вводите назву сайту (наприклад, "google.com"), DNS перетворює її на числову IP-адресу, яку комп’ютери використовують для спілкування. Ваш запит не надсилається безпосередньо на сайт Google; натомість він спочатку звертається до DNS-сервера, який визначає місцезнаходження сайту, повертаючи його IP-адресу. Цей процес DNS слугує "телефонною книгою" Інтернету, направляючи ваш пристрій туди, куди потрібно надіслати запит. Варто зазначити, що всі дані про ваші запити доступні власнику DNS-сервера та вашому інтернет-провайдеру, що може розкрити вашу особу, визначити ваше місцезнаходження та використовувати дані про вас для своїх цілей.

Що таке витік DNS?

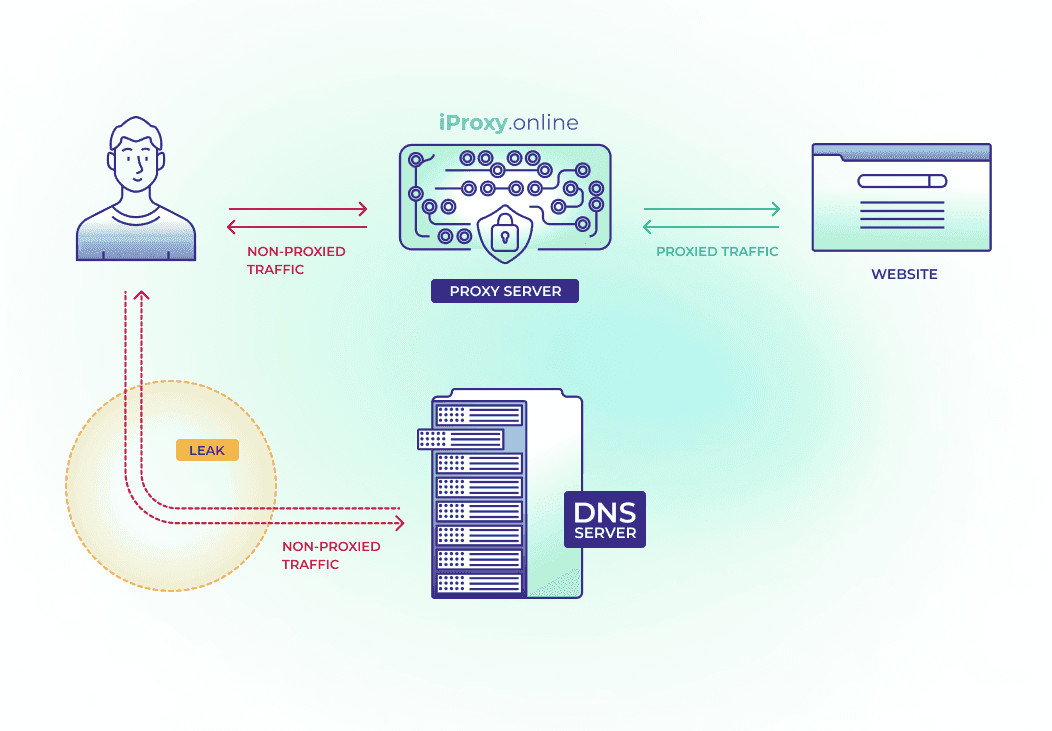

Коли ви використовуєте проксі або VPN, ви очікуєте, що вся ваша інтернет-діяльність буде анонімною (з проксі) та додатково зашифрованою (з VPN). Проксі та VPN зазвичай виконують ці завдання, особливо коли направляють ваш запит на цільовий сайт. Однак іноді запит DNS може проходити через неанонімний і незашифрований шлях, наче проксі або VPN взагалі не використовувалися. Це залишає "сліди" під час запиту DNS, що призводить до витоку даних про вашу інтернет-діяльність. Якщо ці сліди будуть виявлені, ваш трафік може бути позначений як підозрілий і потенційно заблокований.

Витік DNS відбувається, коли ваші запити DNS (які мають надсилатися від імені сервера проксі або VPN) натомість направляються через ваш звичайний DNS-сервер, зазвичай сервер вашого інтернет-провайдера. Це порушення конфіденційності дозволяє провайдеру бачити, які сайти ви відвідуєте. Крім того, використання DNS-сервера вашого провайдера може викликати підозри з боку цільового сайту. Ось деякі основні причини витоків DNS:

-

Неправильне налаштування проксі або VPN: Якщо проксі або VPN налаштовані неправильно, вони можуть не перехоплювати запити DNS, які за замовчуванням надсилаються через ISP.

-

Використання публічного Wi-Fi або вразливого роутера: У публічних мережах зловмисники можуть перехоплювати запити DNS, роблячи вашу інтернет-діяльність вразливою. Якщо використовується VPN з правильними налаштуваннями, це може допомогти захистити ваші дані. Однак у деяких випадках запити DNS можуть перенаправлятися на підроблені DNS-сервери, що становить додаткову загрозу. Це може призвести до перенаправлення на фальшиві сайти замість легальних, що може використовуватися для крадіжки особистих даних або поширення шкідливого ПЗ.

-

Застарілі або нестабільні клієнти VPN та проксі: Деякі старі або неправильно налаштовані клієнти VPN та проксі можуть не направляти запити DNS через зашифрований канал. Наприклад, деякі VPN та проксі не підтримують новий стандарт IP-адрес — IPv6. Раніше використовувалися 32-бітні IPv4-адреси (наприклад, 192.168.0.1), але через обмежену кількість таких адрес був створений стандарт IPv6, який використовує 128-бітні адреси та дозволяє підключати більше пристроїв. Інтернет все ще переходить на цей стандарт. Коли це відбувається, ваші запити DNS можуть обходити захищене з’єднання VPN або проксі, що призводить до ризику витоку даних, оскільки запити надсилаються через звичайний інтернет без захисту.

-

Використання прозорих DNS-проксі: У деяких випадках програми або пристрої можуть ігнорувати налаштування VPN та проксі, надсилаючи запити DNS безпосередньо через провайдера, обходячи захищений канал VPN або проксі.

-

Налаштування програмного забезпечення: Наприклад, Windows має функцію під назвою Smart Multi-Homed Name Resolution (SMHNR), яка надсилає запити DNS на всі доступні сервери та використовує той, який відповідає першим, що може призводити до витоків DNS. Крім того, вбудована функція Teredo в Windows може обходити захист VPN та проксі, оскільки це тунельний протокол для роботи з IPv4 та IPv6, який може мати пріоритет над зашифрованим трафіком.

-

Вибір DNS-сервера інтернет-провайдером: Деякі провайдери можуть налаштовувати власні DNS-сервери, тоді як інші можуть використовувати DNS-сервери материнських компаній або сторонніх постачальників, що ускладнює відстеження маршруту запитів DNS. Це створює додаткові ризики, оскільки користувачі не завжди знають, через який сервер проходять їхні запити DNS. Наприклад, якщо користувач використовує VPN або проксі, але запити DNS направляються через стандартні сервери провайдера, це може призводити до витоку даних, оскільки провайдер отримуватиме інформацію про відвідувані сайти.

-

Витоки DNS та EDNS Client Subnet: Сучасні DNS-клієнти часто використовують розширення EDNS Client Subnet, яке додає інформацію про вашу підмережу до запитів DNS. Це робиться для оптимізації маршрутизації та надання контенту з найближчих серверів. Однак це також означає, що ваша реальна IP-адреса або її частина може бути розкрита третім особам, навіть якщо ви використовуєте VPN. Навіть якщо EDNS Client Subnet не використовується, сам DNS-сервер може ідентифікувати вашу IP-адресу за джерелом запиту. Зазвичай цей запит надходить від DNS-резолвера вашого інтернет-провайдера, налаштування якого можуть бути вказані на вашому роутері.

-

Geo-DNS: Багато великих сервісів, таких як Instagram, використовують Geo-DNS для направлення користувачів на найближчі до них сервери. Коли DNS-сервер отримує ваш запит, він визначає ваше місцезнаходження на основі вашої IP-адреси та надає IP-адресу сервера, оптимізованого для вашого регіону.

Наприклад, якщо ви знаходитесь у Москві, DNS-сервер Instagram надасть вам IP-адресу російського сервера. Однак, коли ви використовуєте VPN, ваш HTTP-трафік проходить через іншу IP-адресу, наприклад, німецьку. Це створює невідповідність: запит DNS вказує, що ви знаходитесь у Росії, тоді як HTTP-запит показує, що ви знаходитесь у Німеччині.

Потрібні мобільні проксі?Створіть проксі просто зараз!

Чому витоки DNS небезпечні?

Різноманітні наслідки витоків DNS можуть суттєво вплинути на вашу конфіденційність та безпеку в Інтернеті. Ось основні наслідки:

-

Розкриття використання проксі або VPN: Веб-сайти та сторонні сервіси можуть зіставляти запити DNS користувача з їхнім трафіком на цільовий сайт. Якщо запити DNS проходять через звичайний DNS-сервер, тоді як решта трафіку направляється через VPN, це створює невідповідність, яка може вказувати на використання інструментів для маскування трафіку. В результаті сторонні сервіси можуть помітити, що ваш трафік намагається замаскуватися.

-

Проблеми з доступом до контенту: У країнах з обмеженим доступом до Інтернету витоки DNS можуть дозволити провайдерам або державним органам блокувати доступ до певних сайтів, навіть якщо ви використовуєте технології для обходу таких обмежень, наприклад VPN. Це обмежує вашу свободу в Інтернеті та ускладнює доступ до необхідної інформації.

-

Виявлення місцезнаходження користувача: Якщо витік DNS відбувається під час спроби обійти геообмеження (наприклад, при перегляді контенту, доступного лише в певних країнах), це може розкрити ваше реальне місцезнаходження та заблокувати доступ до регіонально обмеженого контенту.

-

Порушення анонімності: При витоку DNS інтернет-провайдер може бачити, які сайти ви відвідуєте, навіть якщо ваш основний трафік зашифрований. Це означає, що ваша анонімність буде порушена, а ваші дії в Інтернеті можуть бути відстежені та проаналізовані.

-

Персоналізована реклама: Ваші запити DNS можуть використовуватися для створення профілю ваших інтересів. Провайдери можуть продавати ці дані маркетинговим компаніям, що призводить до показу цільової реклами на основі ваших запитів у Інтернеті. Це знижує вашу конфіденційність і робить вас більш вразливими до агресивних маркетингових кампаній.

Як перевірити ваш пристрій на витоки DNS?

Перевірка на витоки DNS є важливим кроком для захисту конфіденційності, особливо при використанні публічних мереж або сервісів VPN. Існує безліч методів для виявлення витоків DNS на вашому пристрої. Нижче наведено основні підходи:

Онлайн-сервіси для перевірки витоків DNS

Це найпростіший спосіб перевірити, чи є у вас витік DNS. Завантажувати програмне забезпечення не потрібно; все робиться безпосередньо через ваш браузер. Ось як це працює:

I. Відвідайте один із сайтів для тестування витоків DNS:

-

Whoer.net: Універсальний інструмент, який перевіряє вашу IP-адресу, витоки DNS та безпеку вашого з’єднання. Допомагає виявити, чи замаскований ваш браузер, і надає детальну інформацію про ваше з’єднання, включаючи місцезнаходження та використання VPN. Цей сервіс також пропонує тести на витоки WebRTC та DNS.

-

BrowserLeaks.com: Онлайн-інструмент для перевірки конфіденційності та безпеки браузера. Сайт пропонує різні тести для виявлення витоків IP, DNS, WebRTC, геолокації та інших даних, які можуть розкрити інформацію про користувача. Допомагає оцінити рівень конфіденційності та надає рекомендації щодо безпеки в Інтернеті.

-

DNSleak.com: Простий веб-сайт, який перевіряє, чи ваші запити DNS витікають через незахищені сервери ISP. Швидко виявляє будь-які витоки та пропонує рекомендації щодо їх усунення.

-

DNSleaktest.com: Інструмент для тестування витоків DNS, який допомагає визначити, які DNS-сервери обробляють ваші запити та виявляє витоки даних. Сайт пропонує "швидкий тест" та "розширений тест" для більш глибокої діагностики.

-

IPLeak.com: Сервіс для тестування витоків IP, DNS та WebRTC. Дозволяє користувачам перевірити, які дані можуть бути розкриті під час інтернет-сесії, навіть при використанні VPN або проксі. Сайт також допомагає виявити, чи розкривають вашу інформацію такі плагіни, як WebRTC, Flash або Java, і пропонує поради щодо уникнення цих витоків.

II. Запустіть тест на сайті. Він перевіряє, які DNS-сервери обробляють ваші інтернет-запити.

III. Після завершення тесту ви побачите список DNS-серверів та їхні IP-адреси.

Оцініть результати:

Якщо список містить DNS-сервери вашого звичайного інтернет-провайдера, ваші запити обходять VPN, і ISP може бачити вашу активність.

Якщо місцезнаходження DNS-сервера збігається з місцезнаходженням IP-адреси, маскування працює правильно, і ваші запити проходять через VPN або проксі без витоків.

Робота з IP-адресами DNS-серверів:

-

Якщо ви не впевнені, хто є власником DNS-сервера, ви можете скопіювати його IP-адресу.

-

Перейдіть на whois.com та вставте IP-адресу, щоб дізнатися, хто є власником сервера та де він знаходиться.

Таким чином, ви можете зрозуміти, через кого проходять ваші запити DNS, і переконатися, що ваша конфіденційність не порушена.

Важливо: Коли ви використовуєте VPN або проксі, ваш ISP не може бачити, які сайти ви відвідуєте (наприклад, Instagram), а веб-сайти не можуть визначити ваше місцезнаходження, що дозволяє обходити їхні обмеження. Однак будьте дуже обережні: вся ваша інтернет-діяльність повністю залежить від вашого проксі-сервісу. Якщо він ненадійний або має незрозумілу політику, ваші особисті дані можуть бути скомпрометовані. Вибирайте лише надійні та перевірені сервіси, оскільки ваша конфіденційність і безпека залежать від цього.

Потрібні мобільні проксі?Створіть проксі просто зараз!

Як запобігти витокам DNS?

Переконайтеся, що ваш провайдер проксі або VPN підтримує захист DNS

Після виявлення витоку DNS перше, що вам потрібно зробити, — це перевірити, чи ваш клієнт проксі або VPN має вбудований захист від витоків DNS. Більшість надійних VPN, таких як NordVPN, ExpressVPN або ProtonVPN, а також якісні клієнти проксі включають захист від витоків DNS у свої послуги. Якщо ваш провайдер не має цієї функції, розгляньте зміну провайдера VPN.

Сервіс iProxy.online не лише забезпечує швидку та надійну роботу проксі, але й гарантує високий рівень захисту від витоків DNS. З iProxy.online ви отримуєте як гнучкість, так і свободу в Інтернеті, а також впевненість у тому, що ваші дані захищені. Це ідеальне рішення для тих, хто цінує конфіденційність і хоче уникнути витоків DNS. Дізнайтеся більше про конфіденційність клієнтів на цій сторінці.

Змініть DNS-сервери вручну

Якщо ваш проксі або VPN не має вбудованого захисту від витоків або якщо ви взагалі не використовуєте проксі або VPN, ви можете вручну змінити DNS-сервери на більш приватні та безпечні. Наприклад, розгляньте використання DNS від сервісів, таких як Cloudflare (1.1.1.1) або Google (8.8.8.8). Це знижує ймовірність того, що ваш ISP відстежуватиме запити DNS.

Як змінити DNS-сервери в Windows 11:

-

Натисніть Пуск і виберіть Параметри (або натисніть Win + I).

-

У вікні параметрів перейдіть до Мережа та Інтернет.

-

У розділі Мережа та Інтернет натисніть на Властивості вашого активного підключення до мережі (наприклад, "Ethernet" для дротового підключення або "Wi-Fi" для бездротового) і натисніть на назву мережі.

-

Знайдіть Налаштування IP і натисніть Редагувати (під статусом підключення).

-

У вікні Редагування налаштувань IP виберіть режим Вручну.

-

Увімкніть IPv4 (або IPv6, якщо вам потрібно налаштувати DNS для протоколу IPv6).

-

Введіть DNS-сервери у відповідні поля: Основний DNS: Введіть 1.1.1.1 (для Cloudflare DNS) або 8.8.8.8 (для Google DNS). Альтернативний DNS: Введіть 1.0.0.1 (для Cloudflare) або 8.8.4.4 (для Google DNS).

-

Натисніть Зберегти, щоб застосувати зміни.

Як змінити DNS-сервери в macOS:

-

Відкрийте Системні налаштування і перейдіть до Мережа.

-

Виберіть активне підключення та натисніть Додатково.

-

Перейдіть до вкладки DNS і додайте бажані DNS-сервери (наприклад, 1.1.1.1).

Як змінити DNS-сервери в Android:

-

Відкрийте Налаштування на вашому пристрої Android.

-

Перейдіть до Мережа та Інтернет (або Підключення), виберіть Wi-Fi і натисніть на ваше підключене мережеве з’єднання.

-

Виберіть Змінити мережу (або Редагувати налаштування).

-

Увімкніть Додаткові параметри.

-

У розділі Налаштування IP виберіть Статичний.

-

Введіть DNS-сервери: DNS 1: 1.1.1.1 (Cloudflare) або 8.8.8.8 (Google DNS). DNS 2: 1.0.0.1 (Cloudflare) або 8.8.4.4 (Google DNS).

-

Натисніть Зберегти.

Як змінити DNS-сервери в iOS:

-

Відкрийте Налаштування на вашому iPhone або iPad.

-

Перейдіть до Wi-Fi.

-

Натисніть на значок i поруч із вашим підключеним Wi-Fi.

-

Прокрутіть униз і виберіть Налаштувати DNS.

-

Виберіть Вручну (за замовчуванням Автоматично).

-

Натисніть Додати сервер і введіть DNS-сервери: 1.1.1.1 (Cloudflare) або 8.8.8.8 (Google DNS).

-

Натисніть Додати сервер ще раз для другого сервера: 1.0.0.1 (Cloudflare) або 8.8.4.4 (Google DNS).

-

Видаліть будь-які старі DNS-сервери, якщо вони вказані, і натисніть Зберегти.

Аналогічно, ваша опція бажаного DNS-сервера може бути доступна у вашому клієнті проксі або VPN. Дізнайтеся про функцію Увімкнути OpenVPN DNS на iProxy.online, щоб вручну налаштувати DNS-сервери для вашого пристрою.

Використовуйте браузери з анти-виявленням

Браузери з анти-виявленням — це потужні інструменти для повної анонімності в Інтернеті. Вони не лише маскують вашу IP-адресу за допомогою проксі, але й запобігають потенційним витокам DNS, які можуть розкрити ваше реальне місцезнаходження. Навіть при використанні проксі-серверів, таких як SOCKS5 або HTTP, існують ризики, що запити DNS можуть надсилатися безпосередньо через провайдера замість проксі, що може порушити вашу анонімність. Браузери з анти-виявленням спеціально розроблені для зміни та перенаправлення запитів DNS, щоб вони відповідали географічному розташуванню проксі-сервера, ефективно запобігаючи витокам DNS і покращуючи захист від відстеження.

Основне завдання браузера з анти-виявленням — змінювати "відбитки" браузера, такі як часовий пояс, user agent, розмір екрану та інші параметри, щоб уникнути відстеження, тоді як проксі використовується для маскування вашої IP-адреси. Таким чином, браузер з анти-виявленням і проксі працюють разом, але проксі не вбудований у браузер — його потрібно налаштовувати окремо.

Налаштуйте брандмауер

Брандмауер Windows — це вбудований інструмент безпеки в операційній системі Windows, який фільтрує вхідний та вихідний мережевий трафік на основі визначених правил безпеки. Він допомагає захистити комп’ютер від несанкціонованого доступу, блокує шкідливі програми та може керувати доступом програм до Інтернету або локальної мережі.

Налаштування брандмауера в Windows 11:

-

Відкрийте Брандмауер Windows із розширеним захистом.

-

У меню Правила для вихідних підключень натисніть Нове правило.

-

Виберіть Порт, вкажіть порт 53 (DNS).

-

Виберіть Блокувати підключення.

-

Застосуйте правило до всіх профілів (Домен, Приватний, Публічний).

-

Назвіть правило, наприклад, "Блокувати DNS поза VPN".

-

Виключіть DNS-сервери VPN, якщо це необхідно.

Налаштування брандмауера в macOS:

-

Відкрийте Системні налаштування → Мережа.

-

У активному підключенні натисніть Додатково → DNS.

-

Видаліть поточний DNS і додайте Cloudflare (1.1.1.1 та 1.0.0.1) або Google DNS (8.8.8.8 та 8.8.4.4).

-

Використовуйте сторонній брандмауер, наприклад Little Snitch, щоб заблокувати трафік через порт 53 поза VPN.

Використовуйте DNS через HTTPS (DoH)

DNS через HTTPS (DoH) — це протокол, який дозволяє надсилати запити DNS через зашифроване HTTPS-з’єднання. Зазвичай запити DNS надсилаються у відкритому вигляді, що дозволяє провайдерам та потенційним зловмисникам відстежувати, які сайти ви відвідуєте. DoH шифрує ці запити, надсилаючи їх через той самий протокол, який використовується для захисту веб-трафіку в Інтернеті.

Як це працює

-

Шифрування запиту: Коли ви вводите адресу сайту в браузері, замість надсилання незашифрованого запиту DNS ваш клієнт DoH шифрує запит і надсилає його на DNS-сервер через HTTPS.

-

Обробка на сервері: DNS-сервер, який підтримує DoH, отримує запит, розшифровує його та виконує стандартне вирішення DNS.

-

Повернення відповіді: Результат вирішення знову шифрується та надсилається назад вашому клієнту через HTTPS.

Як налаштувати DoH:

У браузері:

-

Mozilla Firefox: Перейдіть до Налаштування → Основні → Мережеві налаштування. Увімкніть "Використовувати DNS через HTTPS" і виберіть вашого улюбленого постачальника DoH.

-

Google Chrome: Введіть chrome://settings/security у рядку адреси. Прокрутіть униз до Використовувати захищений DNS і увімкніть його, вибравши постачальника.

На рівні операційної системи

-

Windows 10 та новіші версії: Перейдіть до Налаштування → Мережа та Інтернет → Властивості вашого підключення. У розділі налаштувань DNS виберіть "Зашифрований DNS (DNS через HTTPS)".

-

macOS та Linux: Використовуйте сторонні програми або налаштуйте DoH вручну через термінал, дотримуючись інструкцій відповідного провайдера.

Через VPN-сервіс:

- Багато VPN-сервісів, включаючи наш, автоматично використовують DoH або DNS через TLS (DoT) для шифрування DNS-запитів. Переконайтеся, що ваші налаштування VPN включають опцію "Захищений DNS" або схожу функцію.

Рекомендовані провайдери DoH:

-

Cloudflare: https://cloudflare-dns.com/dns-query

-

Google DNS: https://dns.google/dns-query

Витоки WebRTC:

WebRTC (Web Real-Time Communication) — це технологія, яка дозволяє веб-браузерам та мобільним додаткам здійснювати аудіо- та відеозв'язок у реальному часі, а також обмін даними без використання сторонніх плагінів. WebRTC використовується в таких додатках, як Google Meet, Zoom, Discord та інших сервісах для відеозв'язку та P2P мереж. Однією з ключових проблем WebRTC є те, що він може витікати вашу IP-адресу, навіть якщо ви використовуєте проксі або VPN. WebRTC використовує протокол STUN (Session Traversal Utilities for NAT) для встановлення прямого з'єднання між пристроями. Під час цього з'єднання ваш браузер може надіслати як вашу локальну, так і публічну IP-адреси на зовнішній сервер, що дозволяє веб-сайтам або зловмисникам отримати вашу реальну IP-адресу, незважаючи на активний проксі або VPN. Ви можете чітко побачити цей ефект, виконавши "Тест на витік WebRTC" на таких сайтах, як browserleaks.com та ipleak.net.

Як виправити витоки WebRTC:

I. Вимкніть WebRTC у вашому браузері:

- У Firefox: Ви можете повністю вимкнути WebRTC, змінивши значення media.peerconnection.enabled у about:config на

false. - У Chrome: Ви можете встановити розширення для блокування WebRTC, оскільки його неможливо вимкнути безпосередньо в налаштуваннях.

II. Використовуйте надійний проксі або VPN: Провідні провайдери можуть запобігти витокам DNS та WebRTC. Переконайтеся, що ваш проксі або VPN має необхідні засоби захисту.

Ці тести допомагають підтвердити, що ваше інтернет-з'єднання є безпечним, і ви можете зберігати конфіденційність під час використання проксі або VPN.

Витоки WebRTC не є ризиком для користувачів iProxy.online, оскільки клієнти проксі не використовують прямі з'єднання, характерні для WebRTC. На відміну від VPN, проксі перенаправляють лише мережеві запити і не взаємодіють із протоколами, які WebRTC використовує для розкриття IP-адрес, що робить витоки IP через WebRTC неможливими при використанні проксі.

Потрібні мобільні проксі?Створіть проксі просто зараз!

Вирішуйте бізнес-завдання з iProxy!

iProxy пропонує інноваційне рішення для створення приватних мобільних проксі прямо на вашому пристрої Android. За допомогою додатка iProxy ви можете налаштувати мобільний проксі-сервер за лічені хвилини, забезпечуючи рівень безпеки та надійності, який важко знайти в інших провайдерів. Якщо ви працюєте у сфері веб-скрапінгу, керування кількома акаунтами в соціальних мережах, моніторингу цін, автоматизації чи інших завдань, iProxy є ідеальним вибором.

Однією з ключових переваг iProxy є можливість створення мобільних проксі з необмеженою ротацією IP-адрес. Це потужне рішення обходить блокування та захищає ваші дані. Ваші проксі будуть постійно змінювати IP-адреси, що робить їх ідеальними для роботи в складних інтернет-середовищах. Завдяки безпечним проксі-серверам користувачам не потрібно хвилюватися про витоки DNS — усі запити маршрутизуються через захищені канали, що забезпечує повну анонімність.

З 2020 року команда iProxy побудувала надійну технічну інфраструктуру, що забезпечує стабільність та 99,9% часу безвідмовної роботи. Ви також оціните різноманітні технічні функції, включаючи підтримку кількох механізмів ротації IP, сумісність із протоколами HTTP, SOCKS5, OpenVPN та UDP, інтуїтивну панель керування та інтеграцію з Telegram.

Керування проксі ніколи не було таким простим: зручна панель керування та потужна функціональність дозволяють налаштувати все на ваш смак, навіть якщо у вас немає технічних навичок. Створюйте мобільні проксі з вашого особистого пристрою Android всього за 5 хвилин.

Якщо у вас виникли запитання, не соромтеся зв'язатися з нами через WhatsApp або Telegram. Відзывна служба підтримки iProxy завжди готова допомогти.

Потрібні мобільні проксі?Створіть проксі просто зараз!

Ви готові закрити цю вкладку? Але ваші дані ВЖЕ витікають! Зараз є ідеальний час, щоб переконатися, що ви знаєте, як це запобігти. Відповідайте на наші запитання нижче, щоб закріпити свої знання.

- Трастові постачальники мобільних проксі

- Як налаштувати віддалену зміну IP-адреси в iProxy.online?

- Як заробляти гроші на мобільних проксі - Повне керівництво

- Від чого залежить швидкість проксі? Як можна збільшити швидкість проксі?

- Гайд по налаштуванню мобільних проксі в iProxy.online

- Все про .OVPN конфіги, підтримка UDP, HTTP/3, QUIQ

- Wi-Fi Split - Що це? Як допомагає покращити швидкість проксі та економить споживання трафіку?

- Підміна passive OS fingerprint в мобільних проксі iProxy.online

- Список рекомендованих телефонів для iProxy.online

- Вибір серверу при роботі з iProxy.online

Що таке DNS і як працює система DNS?

DNS (Domain Name System - система доменних імен) перетворює доменні імена (наприклад, "google.com") на числові IP-адреси, які комп'ютери використовують для зв'язку. Вона працює як телефонна книга в Інтернеті, допомагаючи вашому пристрою знаходити потрібні вам веб-сайти.

Які наслідки витоку DNS?

Витік DNS може призвести до втрати анонімності, персоналізованої реклами, обмеження доступу до контенту (особливо в країнах з інтернет-цензурою) та розкриття вашого реального місцезнаходження.

Як перевірити свій пристрій на наявність витоку DNS?

Ви можете перевірити наявність витоків DNS за допомогою таких онлайн-сервісів, як whoer.net, ipleak.net або dnsleaktest.com. Якщо DNS-сервер збігається з IP-адресою, наданою вашим VPN або проксі-сервером, маскування працює правильно, і ваші запити безпечні. Однак, якщо в списку показані DNS-сервери вашого звичайного провайдера, це означає, що ваші запити проходять в обхід VPN, дозволяючи провайдеру бачити ваші дії.

Які кроки я можу зробити, щоб запобігти витоку DNS?

Щоб запобігти витоку DNS, використовуйте проксі-сервер або VPN, які підтримують DNS-запити, змініть DNS-сервери на більш приватні (наприклад, Cloudflare або Google DNS), встановіть розширення для блокування WebRTC у вашому браузері та налаштуйте ваш брандмауер на блокування незахищених DNS-запитів.

Який проксі-сервіс можна використовувати для створення власних мобільних проксі на Android і захисту від витоку DNS?

iProxy.online дозволяє створювати приватні мобільні проксі-сервери на Android, забезпечуючи безпеку і запобігаючи витоку DNS за допомогою надійних серверів і передових технологій.

- Трастові постачальники мобільних проксі

- Як налаштувати віддалену зміну IP-адреси в iProxy.online?

- Як заробляти гроші на мобільних проксі - Повне керівництво

- Від чого залежить швидкість проксі? Як можна збільшити швидкість проксі?

- Гайд по налаштуванню мобільних проксі в iProxy.online

- Все про .OVPN конфіги, підтримка UDP, HTTP/3, QUIQ

- Wi-Fi Split - Що це? Як допомагає покращити швидкість проксі та економить споживання трафіку?

- Підміна passive OS fingerprint в мобільних проксі iProxy.online

- Список рекомендованих телефонів для iProxy.online

- Вибір серверу при роботі з iProxy.online